Dshield es un honeypot que nos permite exponer a internet los servicios Telnet, SSH y HTTP para que los bots que andan escaneando toda la red puedan intentar/ingresar a estos servicios, y cuyos intentos de vulnerar sean grabados y enviados a los servidores de los creadores de Dshield, el SANS Internet Storm Center (ISC). Todo esto con el objetivo de obtener métricas y datos acerca de los ataques que existen a diario en el mundo de Internet.

Dshield esta pensado primeramente para ser instalado en una Raspberry Pi dedicada solo para el honeypot, pero tambien se puede instalar en un Ubuntu Server 20.04. Como no tenia una Raspberry libre disponible, Ubuntu Server es la única opción que quedaba para poder probarlo, asi que como tenia disponible un free tier de AWS, y el honeypot necesita recursos mínimos para poder funcionar, me puse manos a la obra.

El tier de AWS en cuestión es uno con Ubuntu Server 20.04 LTS, de 1 GB de RAM, 8 GB de disco y 750 hrs al mes por 12 meses, de manera free por parte de Amazon.

Una vez configurado el tier, y ya que tenemos acceso, clonamos el codigo de Dshield desde: https://github.com/DShield-ISC/dshield . El instalador se encuentra en la carpeta bin.

$ git clone https://github.com/DShield-ISC/dshield.git

$ cd dshield/bin

$ sudo ./install

Lo que va a hacer el instalador en términos generales, es lo siguiente:

- Tenemos que registranos en la página de ISC para obtener el API KEY que tendremos que ingresar al instalar el sistema.

- El puero 12222 sera el puerto SSH real, por donde ingresaremos para administrar el sistema.

- Te pedira las Ip’s y redes que se configuraran en lista blanca, las unicas por las cuales podremos ingresar al sistema.

- Dejara activos los puertos 22 SSH, 23 Telnet y 80 HTTP para el honeypot.

Despues de instalado, habra que reiniciar. Hay que configurar el firewal de AWS para que el honeypot este disponible con de preferencia, del puerto 1 al 65535, y no solo los puertos que el honeypot dejara activos. Esto tenemos que hacerlo en la sección de Network & Security de nuestro dashboard.

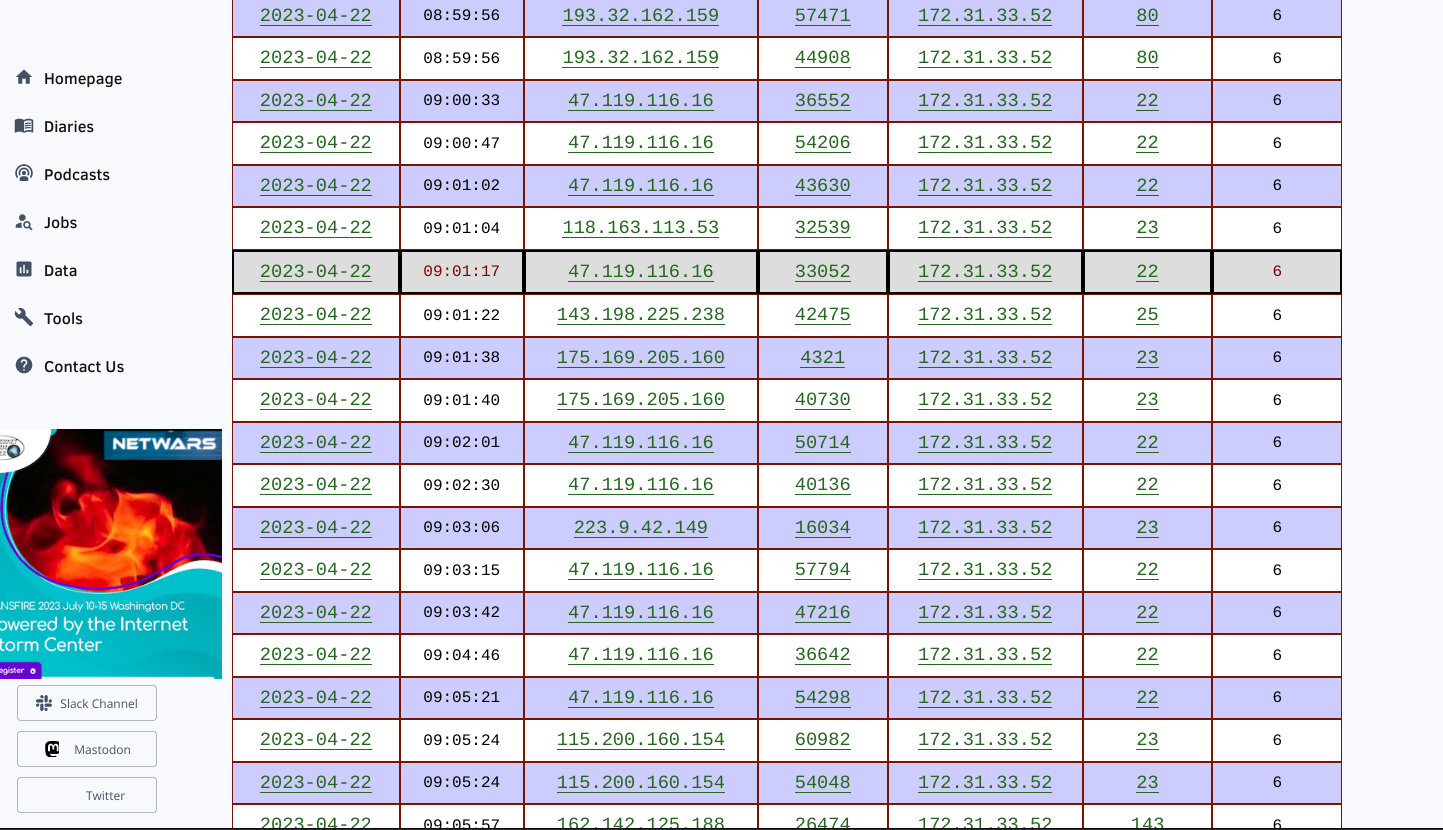

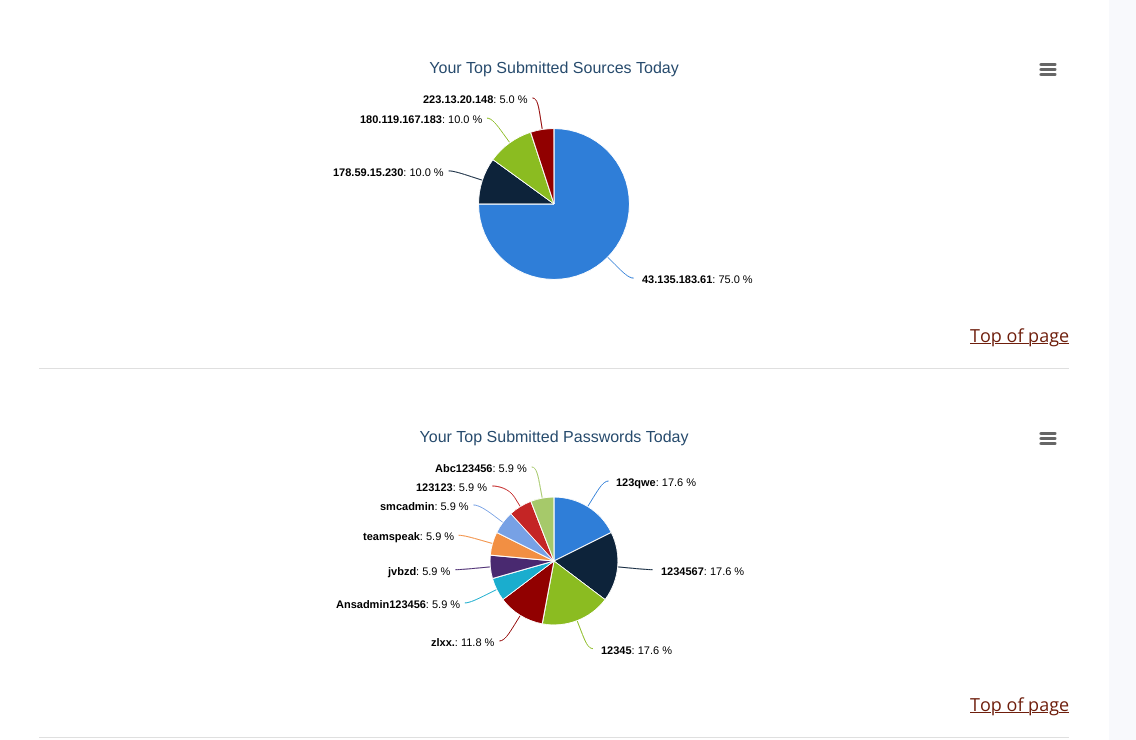

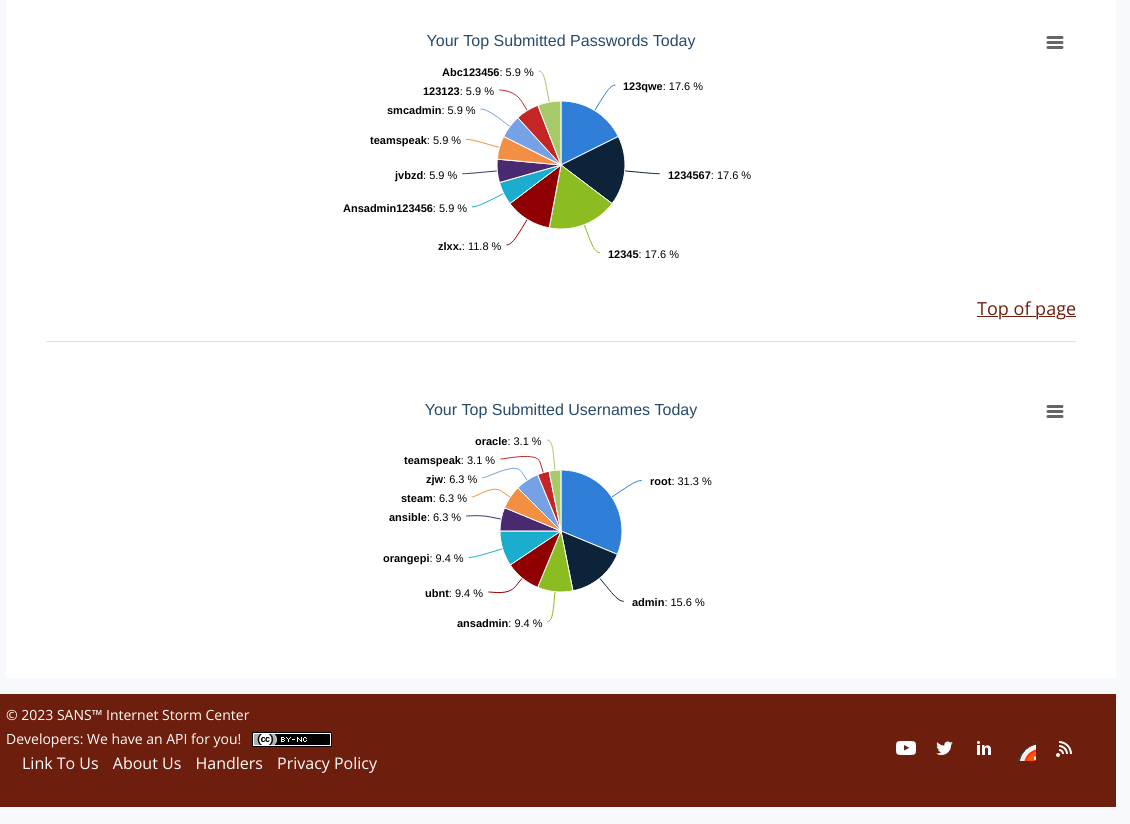

En teoria los logs son enviados cada 30 mins al servidor de ISC, y despues de ese tiempo podremos ver en el Dashboard de ISC, los primeros registros que estara capturando nestro honeypot. Sin embargo, yo deje que durante 24 hrs trabajara el sistema antes de ingresar y ver los logs. Estos son algunos de los registros: